Jornalistas, ativistas, hackers, pesquisadores, analistas, autoridades policiais e governamentais ou somente curiosos, todas as pessoas que fizeram o download do arquivo que trazia as informações pessoais de 223 milhões de brasileiros foram possivelmente expostas a um trojan de alta periculosidade. Não há como enumerar quantos downloads foram realizados, muito menos quantos cidadãos foram expostos.

No dia 11 de janeiro, um vazamento sem precedentes no Brasil expôs informações confidenciais de 223 milhões de cidadãos. O caso deixou muitas pessoas assustadas devido à quantidade de informações que ficaram expostas, o que facilitou a aplicação de golpes e fraudes. A Polícia Federal afirmou, na quarta-feira (04), que já investiga o caso; enquanto isso, o ministro Alexandre Moraes, do Supremo Tribunal Federal (STF), também adicionou o caso no inquérito das fake news, que já está em andamento no STF desde o ano passado.

Os dados do vazamento não são completamente novos, não fazem parte da mesma empresa e há um ransomware em potencial no arquivo

Na madrugada de hoje (05), o caso ganhou uma reviravolta: os dados no vazamento não são novos em sua totalidade, não fazem parte da mesma empresa e há um ransomware em potencial carregado por um software possivelmente legítimo modificado, infectando as pessoas que baixaram os arquivos.

De acordo com uma fonte anônima ligada ao TecMundo, que atua na área de cibersegurança, o software malicioso presente no arquivo do vazamento de dados é um trojan que, em algum momento futuro definido pelo cibercriminoso que o desenvolveu, soltará um software com capacidade destrutiva maior. No caso, segundo a fonte, possivelmente estamos falando de um ransomware.

O ransomware é um tipo de vírus que, quando invade um computador ou smartphone, ele criptografa todos os arquivos e exige uma quantia em dinheiro para liberação. Não há garantia de que, caso o pagamento seja feito, os arquivos serão liberados.

- Como tudo começou: o novo capítulo dessa história começou a se desenrolar ontem (04) às 18h50, quando o pesquisador de segurança Rodrigo Laneth abordou o TecMundo sobre um possível executável suspeito presente no vazamento. Laneth tinha acabado de publicar o “Vazou“, um site que alertava ao usuário se seus dados estavam presente no mega leak. Após o contato de outras fontes anônimas citadas na reportagem, a apuração teve seu fim por volta das 03h00 desta sexta-feira (05).

Executável “legítimo” que foi modificado.

Executável “legítimo” que foi modificado.

Como infectar de uma só vez muitas pessoas com grau alto de conhecimento cibernético?

O pesquisador de segurança Rodrigo Laneth, em uma análise sobre os arquivos publicados pela fonte primária, notou um executável suspeito que simulava uma ação legítima. Porém, este não passava de um malware capaz de passar por baixo do radar de diferentes tipos de antivírus.

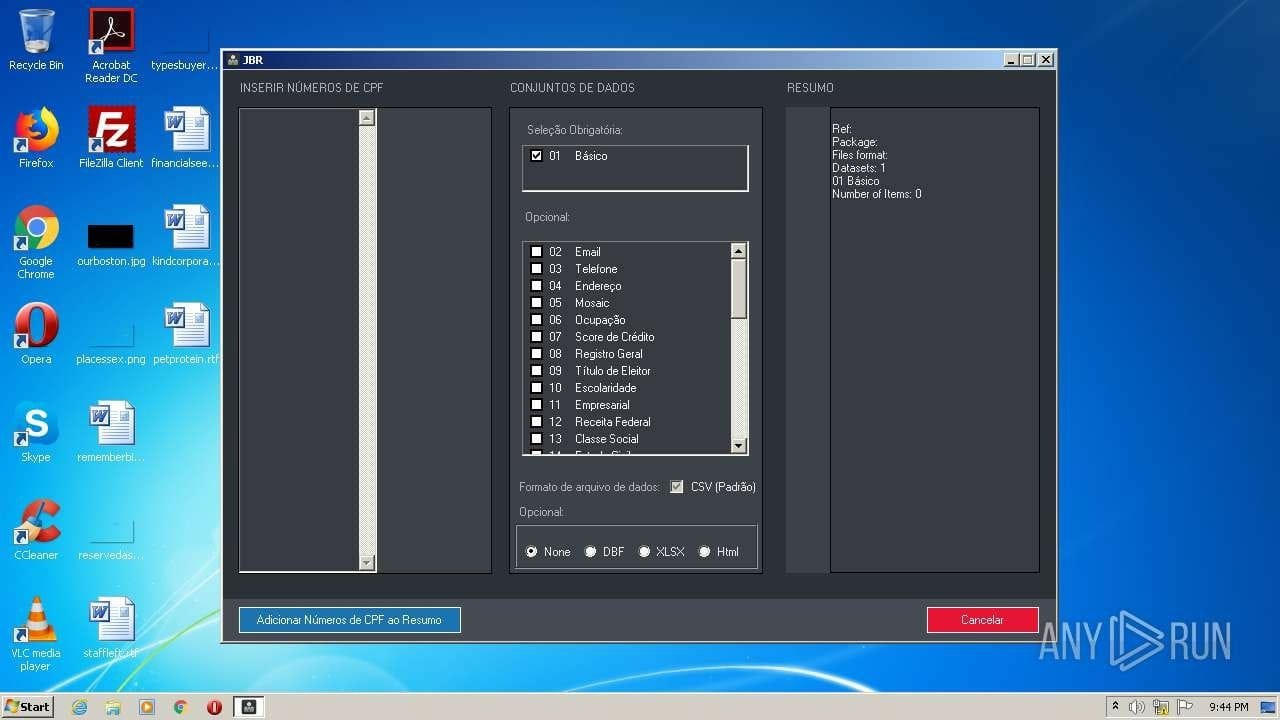

Esse vazamento aconteceu em forma de cinco tópicos de fórum que compreendiam dados de pessoas, de veículos e de empresas. Para realizar a compra de informações, o cibercriminoso colocou um programa no arquivo, como um “bom samaritano organizado”, que permitiu ao interessado selecionar a informação específica do vazamento e fazer o pedido de compra com valor máximo de US$ 900. Tudo foi um grande “cavalo de Troia”: o software para pedidos não passava de um malware.

Análise

Análise

Para deixar mais crível, o cibercriminoso ofereceu gratuitamente uma amostra dos dados comercializados, indicando o que o comprador encontraria. Era possível visualizar nomes, datas de nascimento, endereços de e-mail e residenciais, números de telefone, score de crédito, nível de escolaridade, participação em empresas, etc. Pessoas aparentemente escolhidas de maneira aleatória pelo autor do vazamento,.

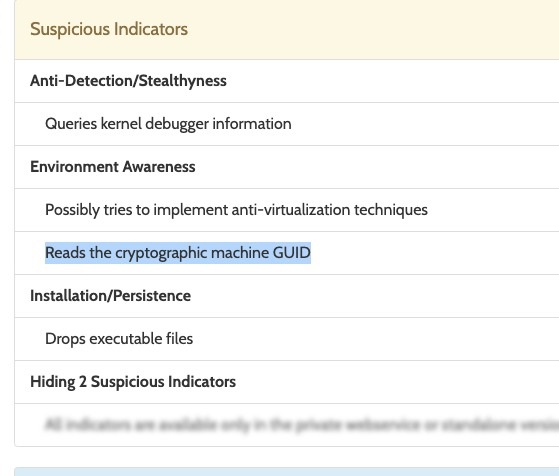

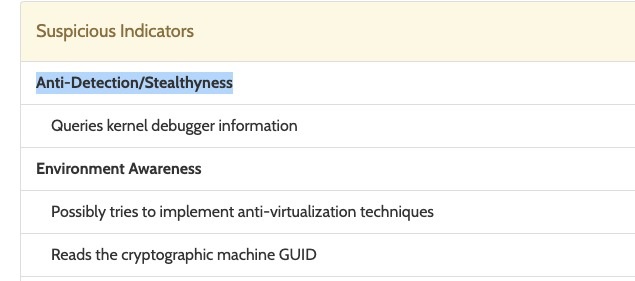

“Notei que o vazamento incluía um arquivo executável e decidi submetê-lo a serviços de sandbox (ferramentas automatizadas que ajudam especialistas a estudar o funcionamento de software malicioso). Assim, foi possível identificar diversos comportamentos suspeitos, como, por exemplo, a detecção de virtualização, técnica comumente utilizada em malware para dificultar a análise”, disse Laneth.

Mecanismos de evasão em malwares permitem que eles alterem o próprio comportamento para dificultar a análise por especialistas e não serem reconhecidos por softwares de defesa, os antivírus. Vale notar que o cibercriminoso ainda enviava prints do VirusTotal para indicar que não havia problemas no download.

Análise II

Análise II

Como invadir Troia?

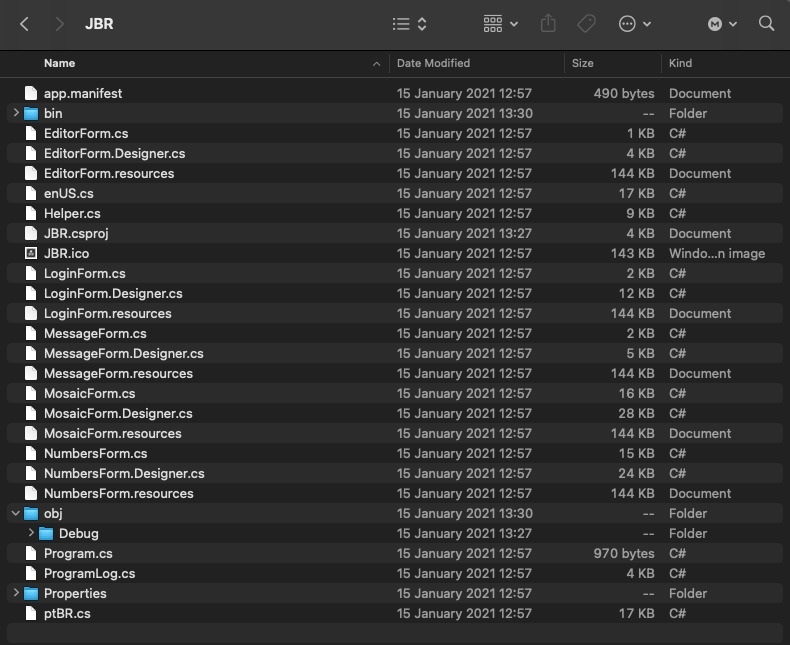

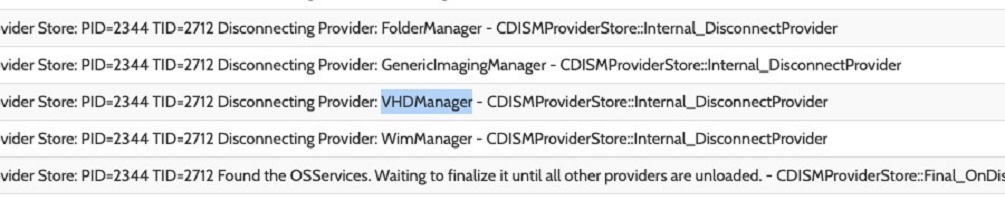

Segundo uma nova fonte anônima que entrou em contato com o TecMundo e citada no começo desta reportagem, o executável que o pesquisador Rodrigo Laneth cita se chama “JustBR”. O “JustBR” supostamente é um software legítimo usado pela Serasa Experian para fazer a gestão de dados do Mosaic, linha de produto da empresa.

A fonte anônima informou que, entre dezembro de 2020 e janeiro de 2021, “o código-fonte do JustBR foi repassado em fóruns. Alguém de lá vacilou, deve ter deixando aberto no GitHub, não sei”. Dessa maneira, o cibercriminoso pegou o software e incluiu um suposto ransomware em seu código.

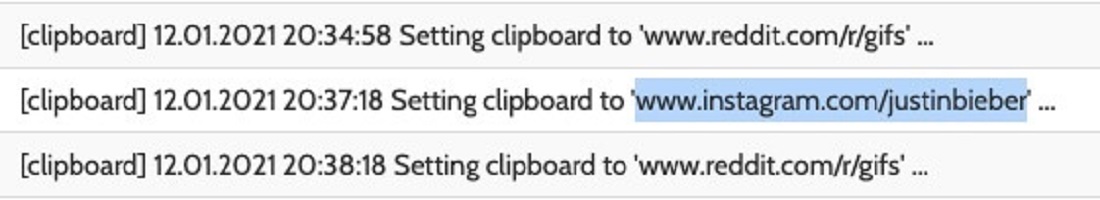

De acordo com a fonte, o código “tem cheiro, tem gosto e tem som de ransomware”, mas não há como cravar porque falta tempo para uma análise mais profunda. Existem três binds no programa: o primeiro faz checagem de criptografia no disco rígido da máquina, verificando se está em uma máquina virtual e ainda adiciona algumas “brincadeiras” — ele adiciona ao COPY do Windows (ctrl + v) a página de Instagram do cantor Justin Bieber e uma página de GIFs do Reddit; o segundo faz uma verificação de datas no Windows; e o terceiro e último bind é desconhecido.

JustBR.

JustBR.

Vários pontos anteriores ao malware descoberto indicavam que o vazamento poderia ser um “cavalo de Troia” no sentido mais amplo da expressão. Primeiro, ele foi oferecido por US$ 900, um valor irrisório para leaks desse calibre. Depois, os subsets e as amostras “parrudas” gratuitos serviram para aguçar potenciais compradores.

É preciso notar ainda que, apesar da empresa Serasa Experian estar “no olho do furacão” como principal alvo das investigações, muitos relatos afirmam que a empresa “não tem uma culpa completa”.

Vazamentos de dados acontecem sistematicamente

De acordo com a mesma fonte anônima ligada ao TecMundo que fez a análise anterior, é possível dizer que “apenas” 40 milhões de dados pessoais dos 223 milhões vazados seriam da Serasa. O outro restante vem de vazamentos antigos, leaks que envolvem sistemas governamentais ou outras empresas e que aconteceram nos últimos anos — a fonte em questão citou que até dados de clientes da operadora Vivo estariam nos arquivos. A “culpa” da Serasa estaria nos dados vazados referentes ao serviço Mosaic, que teriam sido acessados indevidamente entre 2019 e meados de 2020.

Sobre isso, passaremos as próximas semanas analisando o arquivando para descobrir todos os responsáveis pelo vazamento.

Instagram de Justin Bieber.

Instagram de Justin Bieber.

E a minha defesa?

Vazamentos de dados acontecem sistematicamente e, ao que parece, isso que estamos vivenciando é mais um mix de informações vazadas ao longo dos últimos anos, mas isso também não significa que não existem alguns dados novos e não devemos tirar o peso do que isso representa. Provavelmente, não há um órgão ou empresa única culpada pelo o que aconteceu.

Muitos relatos no Twitter mostram usuários que checaram suas informações na base de 223 milhões e notaram endereços residenciais muito antigos, por exemplo.

Ao longo dos últimos dias, vimos diversos pesquisadores independentes, como Allan Fernando e Rodrigo Laneth — citado nessa matéria — desenvolverem sites ou ferramentas para checagem voltada ao usuário comum. A atitude é louvável, contudo, temos base suficiente para o governo desenvolver ferramentas de checagem, trabalhar em um serviço público de cibersegurança.

Análise III.

Análise III.

Como fazer uma denúncia ao TecMundo?

O TecMundo apoia o trabalho de hackers éticos. Se você não consegue alguma resolução para falha ou vulnerabilidade por dificuldade de contato com uma empresa, órgão ou instituição, fale com a gente. Nossos canais de denúncia são:

Source link