Na eterna briga entre conservadores que acham que transgêneros não existem e tudo se resolve com uma surra de gato molhado e o pessoal do Tumblr que acredita em 348943 gêneros, incluindo maionese. No meio disso tudo, as verdadeiras vítimas são as pessoas trans, que além de lidar com todo o estigma social de sua condição, ainda precisam lidar com seus conflitos internos.

Mesmo que a criatura tenha a sorte de nascer em países não-shithole, esclarecidos o suficiente para saber que 1 – transgêneros não são sinônimos de homossexuais e 2 – mesmo que fossem pena de morte é meio pesado demais pra isso, ainda vão sofrer muito bullying, olhares esquisitos e gente com o coração cheio de amor e compaixão explicando que são abominações e queimarão no inferno.

Pra ajudar a combater isso existem muitas ONGs e OGs. Uma dessas é a Mermaids UK, que tem vários projetos para auxiliar adolescentes trans, com acompanhamento profissional de psicólogos, conselheiros e médicos.

É um assunto sensível e pessoal para todo mundo envolvido, mas aparentemente o pessoal do Mermaids não tem a mesma seriedade na área de TI, tanto que o impensável aconteceu: Milhares de correspondências entre pais e jovens transgêneros que buscavam auxílio da ONG vazaram para a Internet. Não, não foi hacker, foi incompetência mesmo.

Segundo o Sunday Times as mensagens incluíam dados pessoais, relatos íntimos, endereços, telefones, pacote completo. As mensagens estavam acessíveis a qualquer um que usasse uma incrível ferramenta secreta de hackers: O Google.

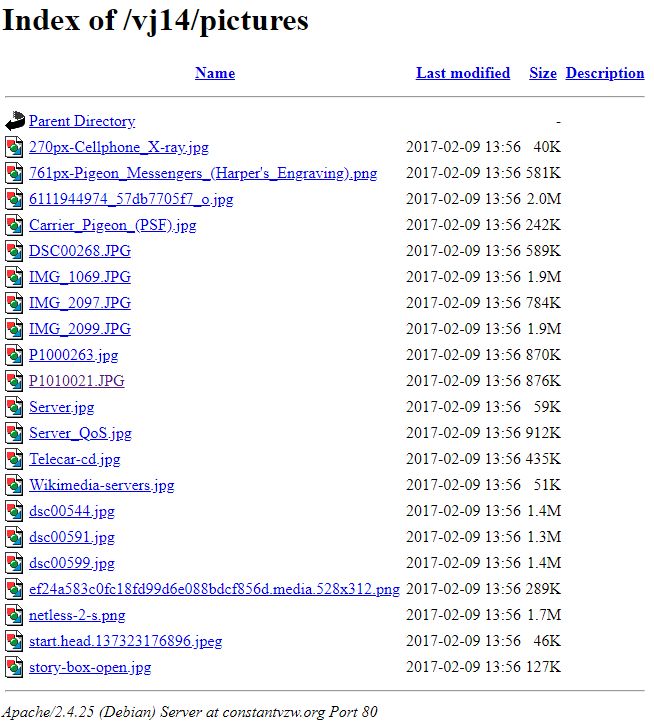

Isso mesmo. O webmaster (ainda se usa esse tempo?) não entendia como robôs indexadores de sites de busca funcionavam, e deixou um diretório com as mensagens, provavelmente em PDF (estou chutando aqui) acessível online.

Basicamente o diretório estava exposto, com direito a leitura de diretório E arquivos. O robô do Google pegou algum arquivo diretamente ali, vindo de um outro link, tipo servidor.com/dados/pessoais/nick&bailey.pdf e como bom fuçador tentou ler servidor.com/dados/pessoais/ pra ver se tinha acesso. Tendo, passou a indexar todos os arquivos.

A ONG correu para consertar a hagada, disse que o vazamento não era tão sério, etc, etc, você sabe, procedimento-padrão. Em verdade provavelmente não foi, não há nenhuma organização de caça a transgêneros no Reino Unido, e não é uma Arábia Saudita da vida, onde o simples ato de fazer crossdressing já é o suficiente pro cidadão levar multas, chibatadas, prisão perpétua, pena de morte ou tortura, provavelmente não necessariamente nessa ordem.

Falha Grotesca

A configuração mal-feita do servidor web do Mermaids UK infelizmente não é rara. Existem inúmeros servidores mal-configurados e os sites de busca indexam todos eles. Como resultado há todo tipo de informação delicada exposta por aí, de documentos de word a arquivos de senhas e fotos, muitas fotos.

A maioria dos softwares de galeria de imagens é feita por adolescentes aprendendo PHP, e o resultado é zero segurança. E não, a maioria desses adolescentes não entendem o conceito de controle de acesso do Unix, e metem um CHMOD 777 em todo diretório que criam.

É complicado falar sobre Google Hacking sem comprometer demais a segurança alheia, então vamos a um único exemplo: pessoas gostam de criar diretórios para imagens sem se preocupar em bloquear o diretório para listagem, e acabam colocando neles muito mais do que imagens destinadas à web.

Uma forma BEM simples de achar esses diretórios é, no Google, pesquisar por:

inurl:pictures intitle:index.of

Você essencialmente está dizendo para ele retornar os resultados que tenham o termo “pictures” na URL, como em www.servidor.com/private/scarlett/personal/pictures e que no documento tenham o termo “index.of”, que é gerado pelo servidor web quando lista um diretório.

Como se proteger

É incrivelmente simples: Primeiro de tudo: Nunca suba para seu servidor web nada que você não esteja confortável em ver acessado por terceiros. Nada de “ir guardando” arquivos para uso futuro, ou pra mostrar pros amigos. Se está no servidor web, parta do princípio que vai ser acessado, mesmo que você tenha certeza de que não está aberto pro mundo.

Proteja seus bancos de dados. Cansei de ver site hackeado e o Hackerman de brinde ganhou o usuário do MySQL tendo acesso root. Gaste cinco minutos e crie um usuário específico para cada site, sem acesso ao banco dos outros.

Segundo e mais importante: Isole os ambientes. Servidor web não tem que ficar na mesma rede do resto da empresa, por mais prático que seja pra subir arquivos copiando diretamente do Windows.

Principalmente, se você não tem certeza do que está fazendo, não faça. Contrate um bom profissional, ainda mais se seu site envolver dados pessoas de seus usuários, e não for alguma bobagem tipo jogo de passarinho ou site de horóscopo. Grandes poderes trazem grandes responsabilidades, e quando seus usuários confiam em você e usam seu site para abrir seus segredos mais íntimos, é seu dever honrar essa confiança.

Source link